Vectra AI – oszczędność czasu, detekcja zagrożeń i szybka reakcja

Vectra zapewnia widoczność analitykom bezpieczeństwa, nadaje priorytet alertom oraz przedstawia tylko informacje wspomagające badania. Następnie pośrednio lub bezpośrednio za pomocą integracji inicjuje właściwą odpowiedź. Uważa się, że narzędzia bezpieczeństwa mają to robić w teorii. Raport IDC pokazuje, że Vectra zrobiła to w praktyce. Sprawdź, jakie wnioski z tego płyną.

Obecnie sieć firmowa rozciąga się poziomo, bez granularnych polityk uwierzytelniania i obejmuje bezpośredni dostęp do aplikacji SaaS w centrum danych i chmurze. Rozmiary ruchu sieciowego skutecznie utrudniają próby badania nietypowych zachowań sieciowych takich jak:. Dostęp do nowych domen, dziwne aktywności portu lub protokołu. Analitycy Vectry badają, w jaki sposób metadane sieci i chmury mogą być selekcjonowane i wzbogacane, aby umożliwić realny wgląd w sieć. Monitorowanie hostów i kont w celu wykrycia subtelnych, ale niezmiennych zachowań napastników. Niczym delikatne rysy na powierzchni wody zostawiane przez stworzenie płynące pod powierzchnią.

W tym artykule przedstawiamy raport IDC na temat korzyści ze stosowania systemu Vectra.

IDC zachęcone popularnością rozwiązań klasy NDR, rozmawiało z dziewięcioma dużymi (>24000 userów; > 19 mld. przychodu) organizacjami prowadzącymi działalność, w różnych lokalizacjach (najczęściej międzynarodowo) i sektorach przemysłu o wykorzystaniu platformy Cognito do zabezpieczenia zasobów IT. Jakie wnioski z tego płyną?

Czym jest Vectra?

Vectra wykorzystuje technologię opartą na sensorach, wyodrębniając metadane ruchu sieciowego lub logi chmurowe, w tym SaaS i IaaS, hiperwizorów centrów danych i urządzeń IoT. Czołowym produktem Vectry jest Cognito – platforma wykrywania i reagowania na zdarzenia sieciowe oraz Cognito Detect for Office 365.

Cognito wykorzystuje połączenie uczenia się nadzorowanego i nienadzorowanego. Cognito używa kombinację ponad 40 nadzorowanych modeli wykrywania w celu wykrycia zachowań atakujących. Uczenie nienadzorowane wykorzystuje 11 algorytmów uczenia maszynowego. Pomagają one określić grupy odniesienia, statystyczne podstawy zachowania użytkownika końcowego w sieci oraz modele zaprojektowane do naśladowania i przewidywania działania atakującego.

Vectra zapewnia widoczność analitykom bezpieczeństwa, nadaje priorytet alertom, przedstawia tylko informacje wspomagające badania, a następnie pośrednio lub bezpośrednio inicjuje właściwą odpowiedź. Uważa się, że narzędzia bezpieczeństwa mają to robić w teorii. IDC stwierdziło, że Vectra zrobiła to w praktyce. Wnioski?

Klienci Vectry wymieniają korzyści w zakresie bezpieczeństwa, dzięki wykrywaniu zagrożeń i ustalaniu priorytetów w oparciu o sztuczną inteligencję (AI). Wszystkie organizacje, z którymi przeprowadzono wywiady używają Cognito Detect, z czego około połowa używa Cognito Stream i Cognito Recall.

Analitycy IDC rozpoczęli od analizy obecnej sytuacji i zidentyfikowali 3 główne trendy dotyczące cyberbezpieczeństwa – niezależne od sektora czy lokalizacji geograficznej:

- Niedobór analityków ds. bezpieczeństwa.

- Punktowe rozwiązanie IT Security nie dostarczają kontekstu, nie priorytetyzują alertów i nie zapewniają pojedynczego punktu zarządzania.

- Nagła transformacja cyfrowa spowodowana przez COVID-19 zmieniła sieć w sposób fundamentalny i nieodwracalny.

Aby skutecznie się chronić, warto zauważyć, że chmura, dane, pliki, przepływy pracy oraz urządzenia mają jeden wspólny punkt – sieć. Właściwie zrozumiana sieć ujawnia, które pliki hosty i konta są najbardziej narażone, oraz czy istnieje atakujący i wektor ataku i co z tym zrobić.

Jednocześnie uczestnicy badania wskazali również inne wyzwania, które zdecydowały o rozszerzeniu infrastruktury bezpieczeństwa IT o rozwiązanie klasy NDR. Głównym motywem zakupowym było przeświadczenie, że organizacji brakuje kluczowych zdolności w zakresie identyfikacji i mitygacji zagrożeń bezpieczeństwa ich działalności biznesowej.

Pierwsze wrażenia dotyczące COGNITO firmy VECTRA

- Niezrównane raportowanie i możliwości analityczne. Nadzorowany i nienadzorowany Machine Learning, oraz wspierająca go liczba algorytmów, a także sposób ich implementacji stanowi o głównym wyróżniku technologii Vectra.

- Najbardziej rozwinięte funkcje wykrywania zagrożeń, skuteczne w zakresie zapewniania zgodności z regulacjami. Jedno z niewielu rozwiązań łączących wykrywanie anomalii wraz z filtrem, który koreluje wykrycia z możliwymi naruszeniami regulacji obowiązujących w firmie.

- Możliwość zobaczenia wartości już w trakcie testów (POC). Vectra to dobre rozwiązanie nie tylko na papierze. Biorąc pod uwagę jej skomplikowanie proces ewaluacji zawierające w sobie PoC – i powiedzmy, że klienci nie są zawiedzeni tym co widzą.

W przeważającej części Vectry platformę Cognito wdrażano jako dodatkowe rozwiązanie do środowisk bezpieczeństwa, które już zawierały różne rozwiązania innych producentów (takich jak Next Gen Firewall, EDR czy SIEM).

Organizacje, z którymi przeprowadzono wywiady, wskazywały na kluczowe korzyści w kilku obszarach:

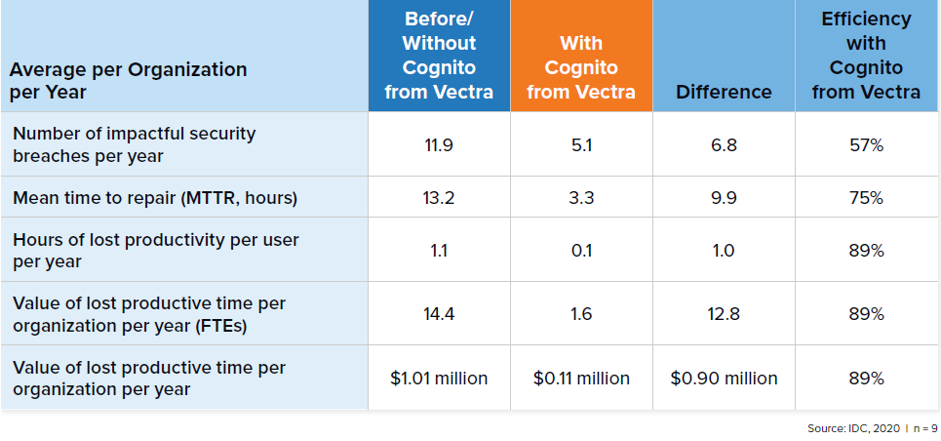

Ograniczone ryzyko to mniejsze koszty i opóźnienia procesów związane z naruszeniami bezpieczeństwa i nieplanowanymi przestojami, a także długofalowe konsekwencje reputacyjne. Warto zauważyć, że średnia szkoda z tytułu incydentu to prawie 1 milion dolarów na godzinę (884 000 dolarów) w utraconych przychodach i nakładach poświęconych na wykrycie i mitygację incydentu. Uczestnicy badania w jednolity sposób powiązali Vectra Cognito ze znacznym ograniczeniem ryzyka wystąpienia tego typu zdarzeń.

- Szybkość obsługi alertów – jeden z kluczowych wskaźników, które powinno poprawić wdrożenie NDR. Dzięki przepływom pracy i priorytetyzacji wbudowanej w Cognito, klienci Vectry zauważają znaczną poprawę już w pierwszych miesiącach użytkowania.

- Ulepszona zdolność do identyfikacji włamań do sieci –tutaj rozumiana jako poprawa wyników w testach penetracyjnych po wdrożeniu Cognito. 100% pytanych stwierdziło poprawę na tej płaszczyźnie.

- Szybsza identyfikacja zdarzeń i konfiguracji –identyfikacja błędnych konfiguracji i fałszywych systemów, których nie powinno być w sieci to jedna z najważniejszych funkcji cyberbezpieczeństwa. Dzięki rozwiązaniu Vectry – obecna u jej klientów.

2. Ograniczenie ryzyka i wzrost produktywności

Uczestnicy badania nie tylko znacznie zmniejszyli wydatki na mitygcję ryzyka biznesowego. IDC oblicza, że klienci, z którymi przeprowadzono wywiady, zarobią średnio 1,31 miliona dolarów (54 500 USD na 1000 użytkowników) dzięki zmniejszonym kosztom zarządzania ryzykiem, obsługi incydentów i niedostępności systemów.

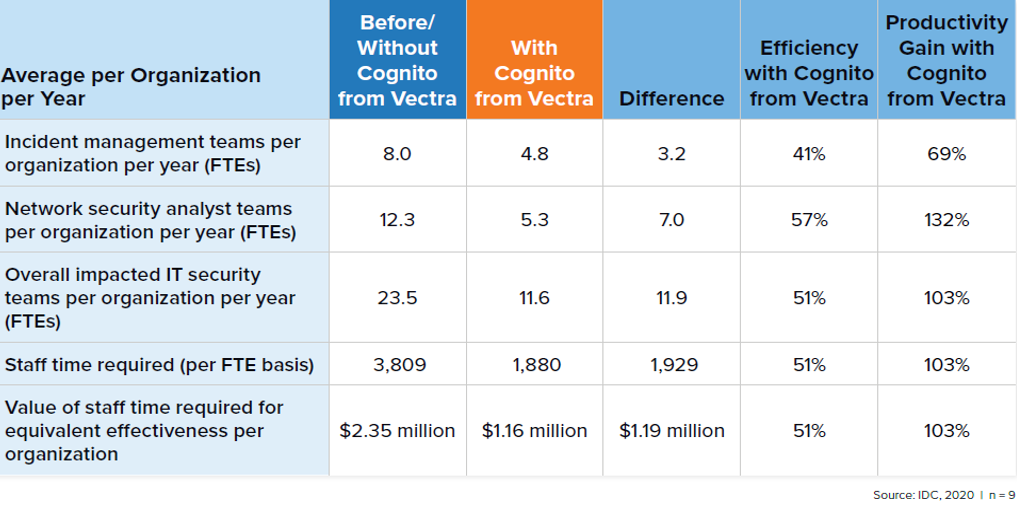

3. Efektywność zespołu bezpieczeństwa i oszczędność kosztów bezpieczeństwa

IDC szacuje, że wzrost produktywności pracowników bezpieczeństwa IT wraz z redukcją kosztów obsługi infrastruktury bezpieczeństwa może być warty średnio 1,31 mln USD (54 200 USD na 1000 użytkowników).

4. Wydajność zespołu bezpieczeństwa

Według raportu Cognito znacząco poprawia wskaźniki KPI w zakresie bezpieczeństwa. Efektywność zespołów zajmujących się bezpieczeństwem wiąże się z możliwościami uzyskanymi w wyniku używania Cognito, oraz aktualnych i przydatnych informacji o potencjalnych zagrożeniach opartych na analizie z użyciem AI i data science.

Wpływ Vectra Cognito na statystyki zespołów bezpieczeństwa

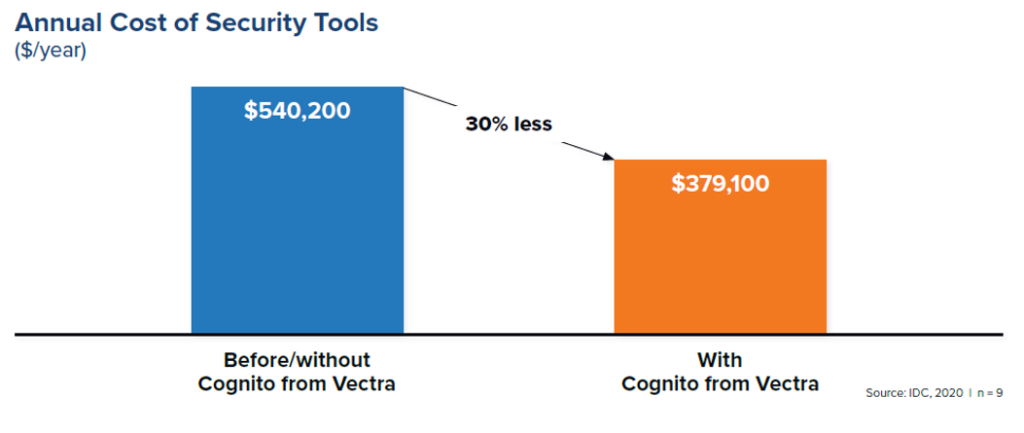

5. Efektywność kosztowa & return on investment

Wdrożenie Cognito pozwala zminimalizować całkowity koszt działalności departamentu bezpieczeństwa IT.

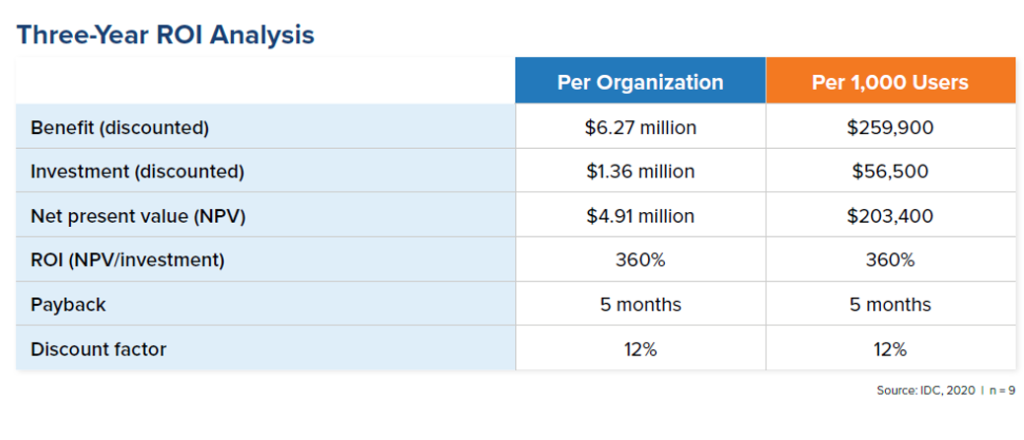

Powyższy ogólny wykres z raportu pokazuje ograniczenie kosztów utrzymania i wykorzystania systemów cyberbezpieczeństwa w tym:. Koszty zakupu i odnowień, koszty pracowników działu bezpieczeństwa IT, koszty zarządzania i koszty bezpośrednie całego IT związane z utrzymaniem systemów. Dzięki poprawie efektywności procesów, przedsiębiorstwa znajdują przestrzeń na lepsze wykorzystanie budżetu i cieszą się stopą zwrotu z inwestycji na poziomie 360% w skali 3 lat.

W trakcie wywiadów, pozwalających skompletować prezentowane wyżej informacje, analitycy IDC doszli do zaskakujących wniosków. Mianowicie celem narzędzia zapewniającego cyberbezpieczeństwo nie jest wyszukiwanie tzw. Indicators of Compromise, czyli oznak wskazujących na zainfekowanie systemu. Ponieważ ten tak zwany „system” zawiera w sobie względnie niestabilny element sieci, który dostosowuje się między innymi do:. Nowych użytkowników, uaktualnień w tle, shadow IT, oprogramowania i aplikacji, oraz spełnia warunki takie jak równoważenie obciążenia (load balancing), mocy przestojowe. Każdy nowy parametr to dodatkowy hałas i zaburzenie działania narzędzia. Fachowo zaprojektowane rozwiązanie nie tylko wyszukuje dowody ataku, ale także udostępnia analitykowi narzędzia do zbadania zdarzenia. Nie zmienia to faktu, że sieć jest doskonałą płaszczyzną kontroli. Pomiary np. entropii sesji, tuneli HTTP i podejrzane połączenia do niestandardowych portów to tylko niektóre ze wskaźników.

Podstawowym i ostatecznym celem narzędzi cyberbezpieczeństwa jest połączenie wskaźników kompromisu w wiarygodną wersję zdarzeń, określenie prawdopodobieństwa nadchodzącego lub trwającego ataku i wywołanie właściwej reakcję. Cognito od Vectry posiada wszystkie te elementy i je przeprowadza.

Obejrzyj film z webinarium Znajdź zagrożenia. Zatrzymaj naruszenia

Pobierz ulotki na temat Vectra:

Źródło: IDC, The Business Value of Cognito Network Detection and Response from Vectra