EDR i NDR – ochrona infrastruktury IT przed obecnymi zagrożeniami

Cyberbezpieczeństwo w wielu aspektach czerpie z militarnych koncepcji, stosowanych do zwalczania agresorów na polach bitew. Jako przykład militarnej koncepcji przeniesionej na płaszczyznę cyfrową przez Lockheed Martin możemy podać CyberSecurity Kill Chain. Kolejnym dobrym przykładem jest – Triada Widoczności SOC – SOC Visibility Triad autorstwa Gartnera. Triada SOC jest zainspirowana nuklearną triadą – koncepcją wymyśloną w czasie zimnej wojny. Podczas gdy triada nuklearna (na szczęście) nigdy nie została przetestowana, triada widoczności SOC przeszła wiele testów i spełniła swój pierwotny cel – zmniejszyć prawdopodobieństwo, że atakujący będzie w stanie osiągnąć swój cel.

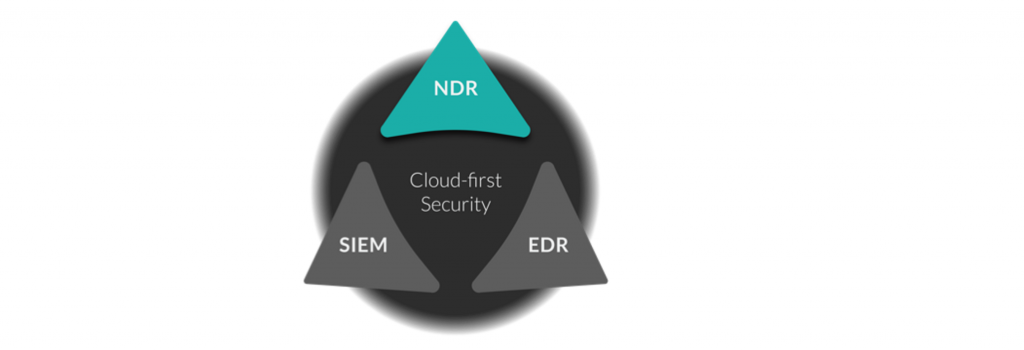

Figura 1: Triada widoczności SOC autorstwa Gartnera

W tym artykule skupimy się na połączeniu rozwiązań klasy EDR i NDR, aby opowiedzieć na 3 pytania:

- Dlaczego Gartner ujął w swojej triadzie widoczności SOC właśnie EDR i NDR?

- Co sprawia, że połączenie tych dwóch rozwiązań zapewnia widoczność konieczną do ochrony infrastruktury IT przed obecnymi zagrożeniami?

Zacznijmy do tego, że zespoły SOC w dużej mierze polegają na framework-u do analizy cyberataków – MITRE ATT&CK. Jego struktura składa się z 266 (i wciąż rośnie) Taktyk, Technik i Procedur (TTP) w 12 kategoriach taktycznych, od początkowego włamania, poprzez unikanie obrony i wreszcie uderzenie, obejmując przebieg pełnej kampanii cyberataku. MITRE ATT&CK szybko stał się soczewką, przez którą zespoły ds. bezpieczeństwa widzą swoją zdolność do wykrywania taktyk, technik i procedur (TTP) atakujących. Wykrywanie i reagowanie na zagrożenia skupia się obecnie na dwóch głównych płaszczyznach – urządzeniach końcowych i sieci.

Przeczytaj więcej: Zgodność Vectra z MITRE ATT&CK Model

Włamania do urządzeń końcowych dają atakującym dostęp do poufnych informacji, a także do potencjalnych protokołów lub poświadczeń, które mogą dać im dalszy dostęp do sieci lub bardziej uprzywilejowanych kont.

Po co EDR?

Narzędzia do wykrywania i reagowania w punktach końcowych – Endpoint Detection & Response (EDR) są tworzone w celu uzupełnienia zabezpieczeń punktów końcowych o zwiększone możliwości wykrywania, badania i reagowania w oparciu o oprogramowanie, procesy i zachowania wykryte na urządzeniu końcowym.

Można powiedzieć, że EDR-y są kamerą skierowaną na drzwi wejściowe. A na pewno są kluczowym elementem uzyskania wglądu w rozpoznanie ataku przy jego pierwszym znaku.

Niestety ze względu na natłok informacji generowanych przez rozwiązania EDR, niewiele przedsiębiorstw w pełni korzysta z jego wartości.

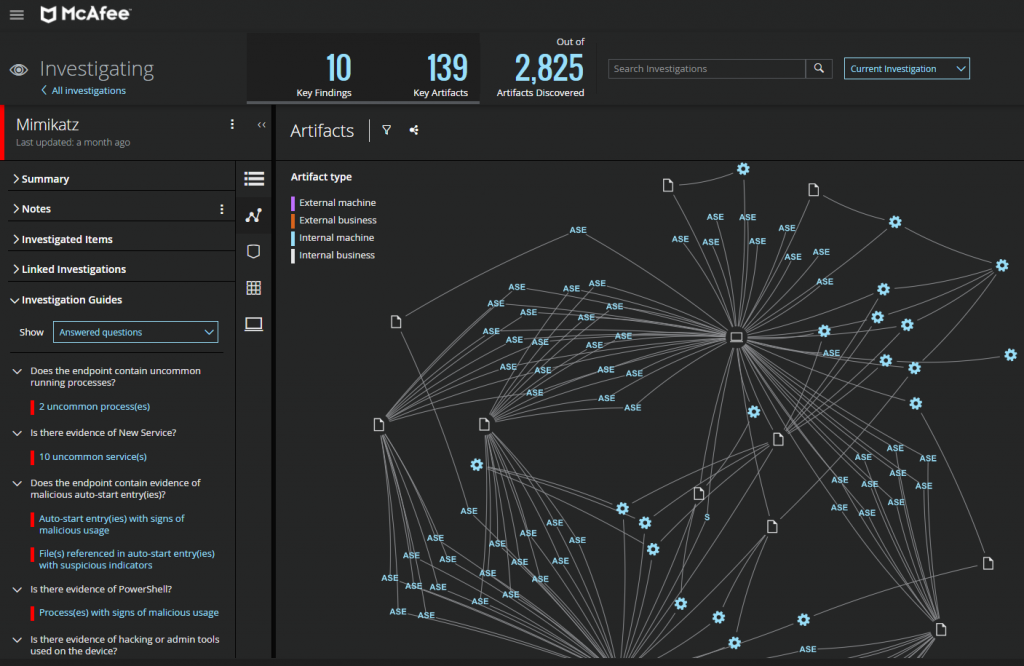

Rozwiązaniem są EDR-y, w których analityk bezpieczeństwa ma wsparcie – sztuczną inteligencję, AI.Taki EDR może wizualnie korelować wykryte alerty celem stworzenia incydentu i priorytetyzować je, testować hipotezy, obsługiwać zdarzenia niskiego rzędu i automatyzować przepływy pracy.

Istnieją rozwiązania, które potrafią nawet prowadzić dialog z użytkownikiem – widać to na rysunku poniżej:

Wiele przedsiębiorstw przyznaje pierwszeństwo rozwiązaniom typu EDR – ze względu na to, że uprzywilejowuje go wspomniany MITRE ATT&CK. Jednak wiele kluczowych taktyk, technik i procedur (TTP), zwłaszcza na późniejszych etapach kampanii ataku, jest łatwiejszych do wykrycia w sieci.

Gdy atakujący włamał się do Twojej sieci i zaczyna rozprzestrzeniać się wewnątrz, przeskakując z urządzenia na urządzenia, szybkość działania jest krytyczna by temu zapobiec. Prawdopodobnie napastnik obejrzał już niektóre zabezpieczenia i znalazł sposób by je ominąć.

Oto kilka typowych sposobów:

- Usuwanie lub zmienianie logów aktywności w celu maskowania podejrzanego zachowania.

- Przechwytywanie lub wprowadzanie ataków do niemonitorowanych procesów w celu uniknięcia zabezpieczeń typu EDR.

- Kradzież ważnych danych uwierzytelniających i wykorzystywanie ich do nieautoryzowanych celów.

We wszystkich tych przypadkach osoba atakująca kupuje sobie czas na rozszerzenie swojego zasięgu w środowisku docelowym. Zespoły bezpieczeństwa, które mają możliwość wykrycia tego, co dzieje się po tego rodzaju zachowaniach, mają znacznie większe szanse na uniemożliwienie atakującemu osiągnięcia swoich celów.

Do czego służy NDR?

W tym miejscu pojawia się system wykrywania i reagowania na zagrożenia sieciowe – NDR – Network Detection and Response. NDR poprawia dwie kwestie, krytyczne dla całościowego bezpieczeństwa systemu:

- Atakujący musi tylko raz przekroczyć granicę, aby znacznie ułatwić sobie zadanie. Defense-in-Depth jest coraz popularniejsze, jednak w 99% przypadków ochrona brzegu sieci jest tą najbardziej zaawansowaną. Odwołując się do cytatu IRA po próbie zamachu na Margaret Thatcher „Wam musi udawać się ciągle, u nas wystarczy, że uda się raz”.

- Mechanizmy ochrony brzegu sieci i urządzeń końcowych są widoczne dla atakującego. Szybkie skanowanie laptopa, którego zabezpieczenia zostały naruszone, może ujawnić, czy na tym laptopie jest zainstalowany EDR i czy jego aktywność jest rejestrowana. Jeśli napastnik zna zabezpieczenia, może planować z wyprzedzeniem i celować w luki.

NDR jest odpowiedzią na to wyzwanie, ponieważ obserwuje całą komunikację w obrębie sieci, włączając ruch wschód-zachód (East-West). Są w stanie wykryć rozprzestrzenianie wewnętrzne, podejrzane zachowanie użytkowników i nowe, nieautoryzowane urządzenia, gdy tylko się połączą. Ponieważ platformy NDR pozyskują dane pasywnie, osoba atakująca nie ma możliwości dowiedzenia się, czy ich zachowanie jest obserwowane, ani czy nie ma żadnego mechanizmu zmiany konfiguracji obserwacji. Mogą próbować uniknąć wykrycia, szyfrując swój ruch, ale może on zostać odszyfrowany podczas analizy lub po prostu zablokowany, jeśli wykryte zostaną nieautoryzowane schematy szyfrowania poza polityką.

Przeczytaj więcej: Platforma Cognito NDR

Jakie problemy Twojego zespołu bezpieczeństwa rozwiązuje triada?

Triada widoczności SOC znacznie ułatwia bezpieczeństwo w chmurze. Warto zauważyć, że triada zapewnia SOC korzyści, które wykraczają poza chmurę do środowisk brzegowych i lokalnych.

Robi to poprzez:

- Zapewnienie widoczności – łącząc widoczność w komunikacji sieciowej, punktach końcowych i zdarzeniach. Triada pozwala zobaczyć co dzieje się w korytarzu komunikacyjnym wschód-zachód i na obrzeżach sieci.

- Zwiększone wykrywanie – triada łączy reguły i wykrywanie oparte na sygnaturach produktów SIEM i EDR z wykrywaniem behawioralnym w czasie rzeczywistym, opartym na uczeniu maszynowym z rozwiązań NDR. Rezultatem jest możliwość szybkiego wykrywania anomalnych zachowań i zagrożeń na punktach końcowych oraz w ruchu wewnętrznym.

- Usprawniona informatyka śledcza – dzięki produktom NDR, które stale przechwytującym i ponownie składają pakiety w uporządkowane dane przewodowe. Analitycy mają pełen zakres informacji przydatnych w trakcie przeprowadzenia dochodzenia. Dodatkowo zapewnia ona również dostęp do logów z narzędzi SIEM oraz danych od agentów EDR,

- Automatyzacja – Wykorzystując sztuczną inteligencję triada daje ci możliwość prowadzenia i wspierania zautomatyzowanych bądź rozszerzonych dochodzeń.

- Integracja – dzięki produktom NDR mogą integrować dane przewodowe z ruchu sieciowego z produktami SIEM i EDR, a także między zespołami IT , zmniejszając złożoność i rozrost narzędzi.