Wzrost ataków z wykorzystaniem malware oraz liczby złośliwych programów – takie dane ujawnia raport McAfee

W tym roku wszelkiego rodzaju raporty koncentrują się na bezprecedensowych okolicznościach roku 2020. Wyzwania, które postawiła przed nami globalna pandemia COVID-19 w obszarze cyberbezpieczeństwa to eksploatowane na niespotykaną dotąd skalę luki w zabezpieczeniach, problemy z bezpieczną adaptacją urządzeń do pracy zdalnej i ograniczona przepustowość łączy obsługujących zdalne połączenia do centralnej lokalizacji. Większość producentów cyberbezpieczeństwa publikuje raporty i różnorodne treści pomagające specjalistom zrozumieć spektrum obecnych zagrożeń. Jednak naszym zdaniem jedną z wyróżniających się publikacji, która zasługuje na uwagę ze względu na zawsze aktualną tematykę oraz imponujące zasoby wiedzy – miliardy data-pointów, które codziennie dostarczają dane do laboratoriów – jest McAffee Labs Threats Report.

Drugi kwartał roku 2020 to czas najcięższego lockdownu i obciążenia infrastruktury IT. Spowodowało to znaczny wzrost statystyk ataków z wykorzystaniem malware.

- McAfee Labs zaobserwowało 419 zagrożeń na minutę w drugim kwartale 2020, wzrost o prawie 12% w stosunku do poprzedniego roku.

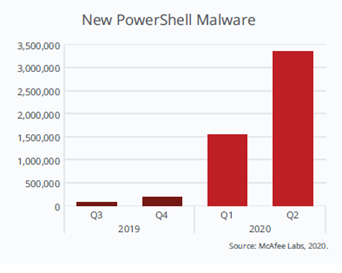

- Wzrost liczby nowych złośliwych programów PowerShell o 117% w porównaniu z pierwszym kwartałem, w tym Donoff PowerShell.

- Liczba nowych plików binarnych ze złośliwym podpisem wzrosła o 25% w porównaniu z w poprzednim kwartałem.

- Nowe złośliwe oprogramowanie typu Miner wzrosło o 25% w stosunku do poprzedniego kwartału.

To tylko kilka wybranych przykładów obrazujących jak przestępcy zareagowali na nieplanowaną wirtualizację pracy organizacji na całym świecie. Ciekawi wzrost oprogramowania do cryptominingu – przecież środowisko pracy zdalnej potencjalnie zmniejsza zasoby obliczeniowe „użyczane” takowej koparce.

Niepokojąco wyglądają również statystyki malware wykonującego skrypty PowerShell:

Nakładające się trendy wzrostu liczby ataków i adaptacji technologii chmurowych sprawiły, że podążając za dobrą praktyką dywersyfikacji – największe organizacje postawiły na podejście typu multi-cloud.

Specjaliści McAfee identyfikują 3 główne trendy dla tego rodzaju wdrożeń infrastruktury IT:

- Nie ma jednego uniwersalnego modelu środowiska hybrydowego – organizacje mają różne ryzyko informatyczne, różne potrzeby oraz oprogramowanie i związane z nimi luki.

- Zero-Trust Architecture – czyli wielostopniowa autentykacja użytkownika w punktach „styku” z poszczególnymi systemami, będzie nadal ewoluować.

- Strategie ochrony danych muszą być zunifikowane pomiędzy politykami dotyczącymi danych on-prem i przechowywanych w chmurze. Dostęp warunkowy i kontekstowy do danych ma kluczowe znaczenie dla pełnej wydajności organizacji.

By pokazać tę problematykę „od dołu” raport zawiera opisy zaobserwowanych w tym roku kampanii malware i eksploatowanych podatności. Pozwala to zyskać całościowe spojrzenie na wyzwania cyberbezpieczeństwa w tym okresie, przynajmniej w kilku obszarach:

- Błędy konfiguracyjne w chmurze – konfiguracja środowiska chmurowego jest zawsze odpowiedzialnością jej administratora. Dostawcy nie mają kontroli nad sposobem, za pomocą którego korzystasz z ich usługi. Udostępniają „jedynie” template’y do spersonalizowania. Wszyscy dostawcy usług w chmurze udostępniają funkcję zarządzania poświadczeniami zasobów. McAfee prezentuje przykład ataku na AWS, gdzie ta funkcja nazywa się Instance Metadata Usługa (IMDS) i przechowuje informacje o instancji, jej sieci i zasobach obliczeniowych. Zaprezentowany przykład pokazuje jak przez reverse proxy, łączące publicznie dostępny dashboard aplikacji i jej prywatne zasoby, uzyskać dostęp do prywatnego S3 Bucket, właśnie eksploatując IMDS.

- Roboty, ostatnia granica – to przypadek analizy robota konferencyjnego globalnej marki, który stopniowo staje się „przyszłością komunikacji” korporacyjnej.

Analiza kodu źródłowego oprogramowania doprowadza do odkrycia czterech oddzielnych podatności CVE, które po eksploatacji pozwalają podsłuchiwać videorozmowy prowadzone poprzez temi, przechwytywać rozmowy kierowane do innego użytkownika, a nawet zdalnie operować temi – wszystko bez uwierzytelniania. Pozytywnym akcentem całego przedsięwzięcia jest reakcja producenta robota, który zaangażował się w działania mitygujące podatności. Malbus w The ONE STORE – to znalezisko dotyczące głównie rynku azjatyckiego, nowa wersja Malbusa, poprzednio znajdywanego głównie w Google Play, została wykryta w południowo-koreańskim ONE Store.

Ponieważ problem dotyczy odległych krain – ograniczymy się do zaprezentowania schematu z raportu:

Krytyczne podatności znalezione w produktach firmy Treck – a szczególnie w ich modułach obsługi protokołów sieciowych (netoworking stack). Na stronie firmy widnieje oficjalne oświadczenie wymieniające zidentyfikowane podatności.

(Jeżeli używasz sprzętu Treck, zachęcamy do lektury.)

Wartościowe są konkretne porady, m.in:

- Natychmiastowe wprowadzenie aktualizacji opublikowanych przez producenta po odkryciu CVE.

- Wprowadzenie zasady least privilege dla urządzeń Treck – warto wspomnieć, że least privilege to ogólnie dobra praktyka.

- Identyfikacja i izolacja urządzeń poza obszarem chronionym sieci firmowej.

- Wykorzystanie buforowanie serwerów DNS wraz z DNS-over-HTTPS do wyszukiwania.

- Zwiększony monitoring sieci w zakresie niestandardowych IP próbujących nawiązać połączenia.

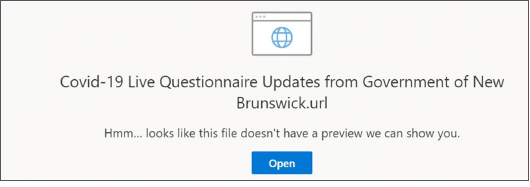

One Drive Phishing – rośnie liczba prób wyłudzania danych dostępowych odużytkowników Microsoft OneDrive. Fałszywe e-maile od hakerów podszywających się pod przedstawicieli organizacji rządowych, konsultingowych lub charytatywnych, spreparowane są tak, aby zainteresować użytkownika nowymi informacjami w zakresie regulacji pandemii COVID-19… i ukraść credentials w usłudze OneDrive – nazwę użytkownika i hasło. Eksperci McAfee słusznie zauważają, że odsyłacz wskazuje użytkownikom domenę inną niż Microsoft.

Użytkownik powinien mieć świadomość, że strona logowania do OneDrive nigdy nie będzie hostowana na domenie innej niż Microsoft. To ogromna czerwona flaga.

Dołożyliśmy starań by umieścić tu kluczowe punkty raportu, jednak aby poznać szczegóły techniczne warto sięgnąć po oryginalną lekturę McAffee. Zwłaszcza ze względu na wykresy i agregacje danych, obrazujące stan cyberbezpieczeństwa w 2020.

Załączamy również listę wartościowych źródeł, których można używać w codziennych badaniach nad bezpieczeństwem IT:

- McAfee COVID-19 Dashboard — panel obserwacji cyberzagrożeń wykorzystujących pandemię COVID19.

- MVISION Insights Preview Dashboard — próbka business intelligence dla cyberbezpieczeństwa klasy McAfee.

- McAfee Threat Center – kompleksowa baza danych zagrożeń wykrytych przez producenta.