STINET 2021. Jakie będą trendy bezpieczeństwa IT

Stojąc na progu 2021 mamy za sobą jedno z najbardziej bezprecedensowych zdarzeń w historii ludzkości – globalną pandemię. Jeżeli podczas ćwiczeń z zarządzania ciągłością działania braliście pod uwagę ten scenariusz to składamy gratulacje. Prawdopodobnie pozwoliło to uniknąć przynajmniej części problemów związanych z nagłą zmianą warunków pracy.

A jeżeli o warunkach pracy mówimy w 2020 nagrodę lidera transformacji cyfrowej otrzymuje Covid–19 za ogólną optymalizację procesu cyfryzacji pracy i przejścia na model pracy zdalnej.

Podsumujemy to w 3 głównych punktach:

1. Przyspieszenie adaptacji środowisk chmurowych – IaaS, PaaS, SaaS.

2. Transformacja konwencji architektury sieci korporacyjnej.

„Kolejną wielką rzeczą w bezpieczeństwie, którą zobaczymy w tym roku, będzie inwersja sieci korporacyjnej. Kiedyś wszystko, co naprawdę ważne, znajdowało się na miejscu, a niewielka liczba dziur została włożona do tkaniny ochronnej, aby umożliwić komunikację zewnętrzną. 2021 to rok, w którym od dawna przewidywana deperymetryzacja sieci w końcu się dzieje i robi to z zemstą. Wiodącym wskaźnikiem tego są firmy, które rezygnują z Active Directory starszej architektury lokalnej i przenoszą wszystkie swoje tożsamości do usługi Azure AD nowoczesnej technologii opartej na chmurze”

Oliver Tavakoli, CTO, Vectra

3. Przyspieszenie adaptacji mediów cyfrowych jako głównego sposobu komunikacji – „You’re on mute”.

Powyższe punkty, ale nie tylko, powodują również niespotykany wręcz wzrost liczby zagrożeń. Skoro nagle wszyscy przeszli na online i komunikują się przy pomocy sieci i komputerów to czy nie zwiększa to kilkukrotnie i tak ogromnej już płaszczyzny ataku? Odpowiedź jest oczywista i dlatego w roku 2021 zaobserwujemy wzrost trendów, które zaczęły się kształtować w 2020 roku.

Poniżej przedstawiamy 7 trendów, które w naszej opinii będą kształtowały rynek cyberbezpieczeństwa w 2021

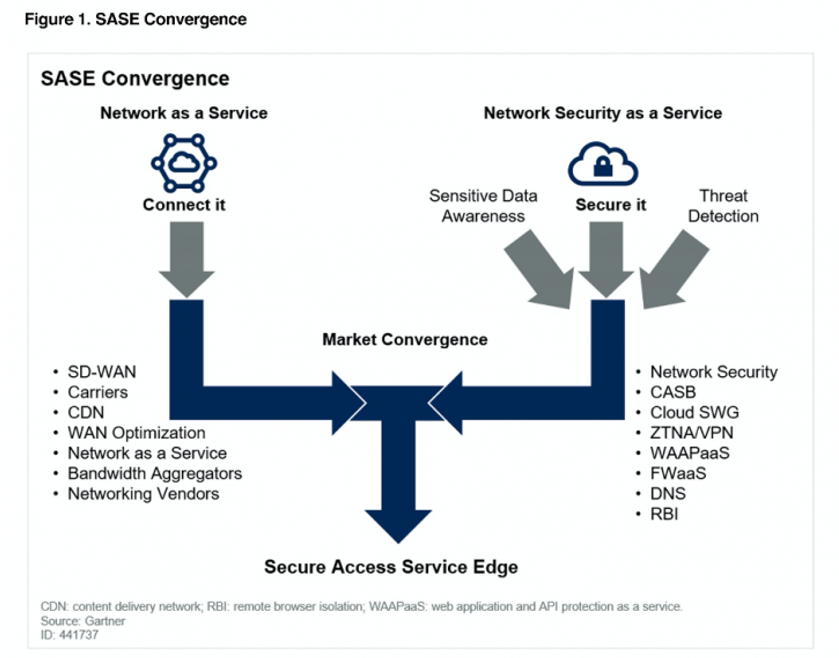

I. Dalszy wzrost liczby wdrożeń w myśl koncepcji Secure Access Service Edge – SASE i Zero Trust Network Access

Decentralizacja dostępu do Internetu, przy jednoczesnym zapewnieniu bezpieczeństwa, to jeden z wymogów efektywnej pracy zdalnej.

Secure Access Service Edge (SASE) to termin ukuty przez firmę analityczną Gartner i oznacza koncepcję, która upraszcza sieci rozległe (WAN) i bezpieczeństwo, dostarczając je jako usługę w chmurze bezpośrednio do źródła połączenia (użytkownik, urządzenie, oddział, urządzenie IoT, lokalizacja przetwarzania brzegowego), a nie centrum danych przedsiębiorstwa. Bezpieczeństwo opiera się na tożsamości, kontekście (real-time) oraz korporacyjnych zasadach bezpieczeństwa i zgodności.

Tożsamość może być przypisana do wszystkiego, od użytkownika do urządzenia, oddziału, usługi w chmurze, aplikacji, systemu IoT lub lokalizacji przetwarzania. Ze względu na problemy z bezpieczeństwem, sugerowane jest wzbogacenie SASE o Zero Trust Network Access – paradygmat, w myśl którego użytkownik powinien autentykować się ponownie wraz z dostępem do każdego kolejnego systemu wewnątrz sieci (koniec z podejściem „one access fits them all”).

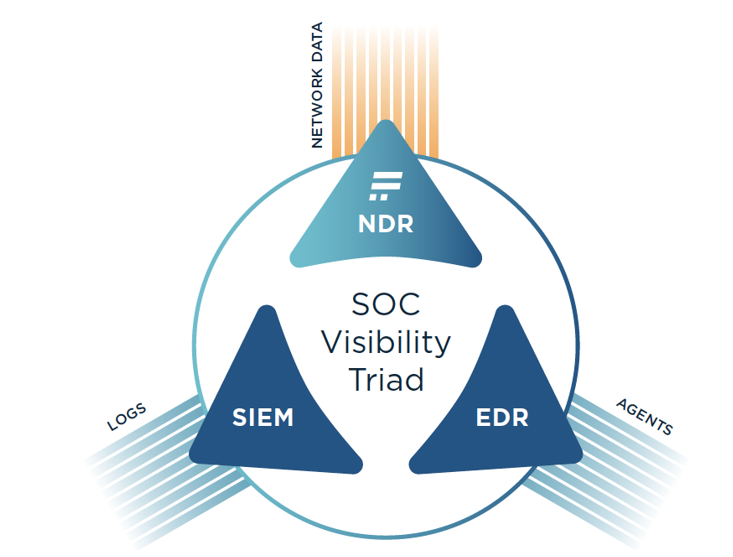

II. Triada SOC (EDR, NDR, SIEM) jako przyszłość sprawnego SOC

Gartner skłania się ku Security Operations Center Visibility Triad, ponieważ łączy ona w sobie trzy podstawowe narzędzia: zarządzanie incydentami i zdarzeniami bezpieczeństwa (SIEM), wykrywanie i reagowanie w punktach końcowych (EDR) oraz analizę ruchu sieciowego, zwaną także wykrywaniem i reagowaniem w sieci (NDR).

Triada widoczności SOC oznacza zmianę modelu w cyberbezpieczeństwie z dwóch powodów:

- przenosi punkt ciężkości operacji bezpieczeństwa z obrzeża na wnętrze sieci i przestawia się z nastawienia „ochrona i zapobieganie” na nastawienie „wykrywanie i reagowanie”. Dzisiejszym przedsiębiorstwom nie wystarczy już polegać na modelu zapobiegania zagrożeniom wejścia / wyjścia (północ-południe), muszą one przyjąć bardziej realistyczne podejście, które koncentruje się na wykrywaniu zagrożeń, które ominęły zaporę ogniową, wykorzystują living-off-land i rozprzestrzeniają się wewnątrz przedsiębiorstwa;

- wspiera strategię bezpieczeństwa skoncentrowaną na zasobach krytycznych i opartą na danych – zdarzenia, punkty końcowe i ruch sieciowy. Ta wiedza umożliwia firmom wykrywanie zagrożeń, identyfikowanie i zabezpieczanie ich krytycznych aktywów oraz korygowanie ataków w czasie rzeczywistym.

Źródło: Flowmon Networks

Przeczytaj więcej na ten temat: EDR I NDR – OCHRONA INFRASTRUKTURY IT PRZED OBECNYMI ZAGROŻENIAMI

III. Braki kadrowe w zakresie cyberbezpieczeństwa pociągną duże zapotrzebowanie na rozwiązania z użyciem AI czy machine learning

AI i machine learning obecnie uważane są za ciekawy i nowoczesny dodatek, usprawniający działanie mechanizmów obronnych, ale nie stanowiący o ich skuteczności. Wraz ze wzrostem liczby ataków, liczby narażonych użytkowników, stopnia komplikacji infrastruktury IT oraz wartości chronionych zasobów przy jednoczesnym spadku dostępności kapitału ludzkiego w zakresie bezpieczeństwa IT.

Mechanizmy wspomagające decyzje człowieka będą de facto decydować o skuteczności całego cyberbezpieczeństwa danej firmy. Nieważne czy masz analityka z rocznym, czy z 10-cio letnim doświadczeniem, jeżeli nie może zająć się swoimi sprawami. AI i ML odciążą Twoich najcenniejszych pracowników i pozwolą im zająć się zadaniami, przy których ich ekspertyza jest nieoceniona.

IV. Tożsamość użytkownika stanie się ostatecznym „autentykatorem”

Multi-Factor authentication to już standard i żelazna rekomendacja nie tylko dla przedsiębiorstw z branży finansowej. Standardowo sprowadza się do uwierzytelnienia za pomocą mechanizmów z co najmniej 2 grup:

- Czegoś co mamy np. telefon (push-app).

- Czegoś czym jesteśmy np. odcisk palca.

- Czegoś co wiemy np. hasło.

W 2021 będziemy świadkami rozwoju technologii uwzględniających m.in. funkcje śledzące ruchy kursora i „uczące się” naszego sposobu poruszania nim, szybkość wciskania klawiszy na klawiaturze, sposób nacisku i przesuwania palcem po ekranie. Wszystko, dlatego by dostawca usługi mógł ustalić czy rzeczywiście jesteśmy tym za kogo się podajemy.

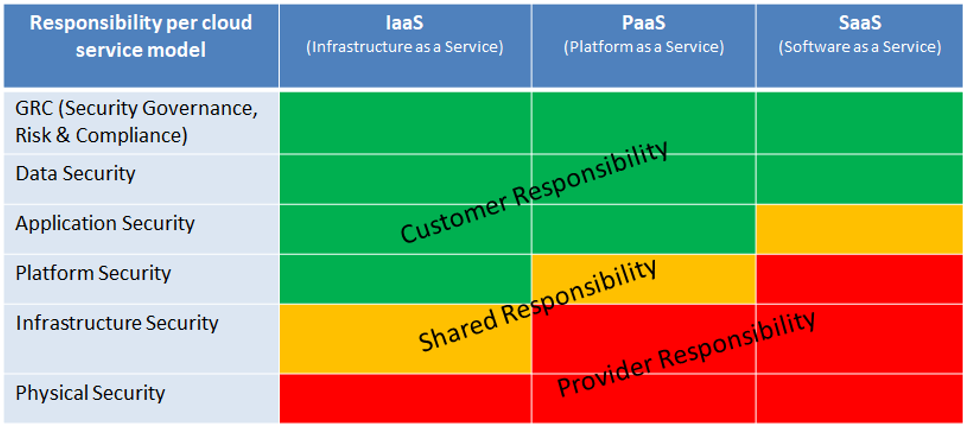

V. Dalszy wzrost adopcji chmury spowoduje duże wyzwania na płaszczyźnie prawnej

Ogólny model odpowiedzialności za zasoby przetrzymywane w chmurze to:

Źródło: Cloud Security Knowledge Sharing By Guy-Bertrand Kamga

Jednak w praktyce przy migracjach ogromnych zasobów danych czy korzystaniu z usługi chmurowej zwłaszcza filtrującej dane wrażliwe np. Data Loss Prevention czy Email Security Gateway może wywołać zaciekawienie prawników.

Oto kilka z wytycznych, jakie na wstępie musi rozważyć firma rozważająca korzystanie z usługi chmurowej:

- Uzyskanie formalnego potwierdzenia dotyczącego mechanizmów zapewniających Confidentiality, Integrity & Availability, stosowane przez dostawcę usługi.

- Określenie w jaki sposób dostawca zachowa i przedstawi informacje na potrzeby wniosków e-Discovery w sprawach sądowych.

- Zwrócenie uwagi na „dziedziczenie” wymogów zgodności – dla przykładu dostawcy obsługujący organizacje opieki zdrowotnej muszą przestrzegać zasady bezpieczeństwa HIPAA.

- Upewnienie się, że dostawca używa co najmniej tego samego poziomu szyfrowania co Twoja organizacja. „Nie chcesz, aby strona trzecia była słabym ogniwem w łańcuchu”.

- Zabezpieczenie się przed ewentualnym bankructwem bądź przejęciem dostawcy.

- Sprawdzenie poziomu SLA dostawcy z wymaganiami przedstawionymi przez IT.

Wszystko powyższe wzbogacone w specyfikę lokalnych przepisów, którym podlegają klienci końcowi, może skutecznie przedłużyć, a czasem nawet uniemożliwić zakup technologii.

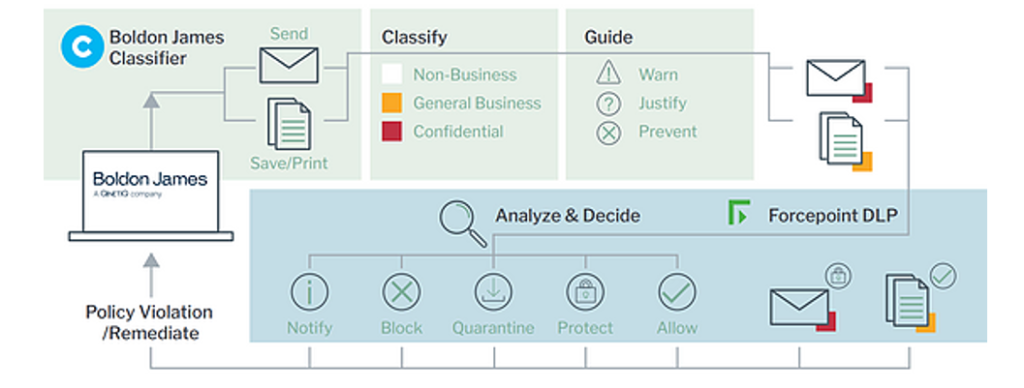

VI. Inwentaryzacja danych podstawą ich ochrony

Ilości danych produkowanych przez pracowników przedsiębiorstw stale się zwiększają i jest to trend rosnący. Ze względu na coraz dotkliwsze obostrzenia prawne dotyczące obchodzenia się z danymi wrażliwym i ich znaczenie w utrzymaniu poziomu konkurencyjności – ich ochrona staje się priorytetem. Od wejścia w życie GDPR firmy zaczęły masowo implementować rozwiązania klasy DLP pozwalając działom IT kontrolować przepływ informacji w firmie. Jednak nie należy zapominać, że odpowiednia kategoryzacja danych jest kluczowa dla ich ochrony i to najczęściej twórca dokumentu jest najbardziej kompetentnym czynnikiem kwalifikującym. Systemy klasyfikacji danych potrafią ponadto „wywoływać” inne rozwiązania, angażują użytkowników w bezpośrednią pracę z danymi.

Przykład integracji rozwiązania klasyfikacji Boldon James z DLP Forcepoint

Źródło: Forcepoint

Przeczytaj więcej o klasyfikatorze Boldon James: KLASYFIKACJA INFORMACJI A KLASYFIKACJA DANYCH – BYLIŚMY TU PRZED IT!

VII. Świadomość użytkowników końcowych w zakresie cyberbezpieczeństwa cenniejsza niż kiedykolwiek

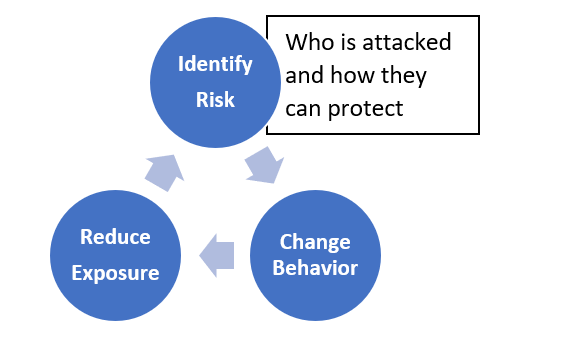

Spersonalizowane szkolenia oparte na analizie zagrożeń i zachowań napastników, podstawach psychologii i elementach IT, testowe kampanie phishingowe w ramach przedsiębiorstwa, pożyteczne wskazówki wyświetlane przez oprogramowanie chroniące użytkowników przed zagrożeniami to tylko kilka za sposobów w jaki liderzy różnych branż dbają o świadomość swoich użytkowników. Główną obawą jest to, że pracownicy po przejściu na tryb pracy zdalnej ulegną „rozprężeniu” i będą łatwiejszym celem dla atakujących, przy jednoczesnej mniejszej kontroli ze strony działu IT. W drugiej połowie roku 2020 widzieliśmy wzrost części budżetów szkoleniowych, przeznaczany na rozwój świadomości użytkowników w zakresie cyberbezpieczeństwa. W końcu chronisz się przed 100% złośliwych linków, w które nie klikasz.

Poniżej przykładowa metodyka treningu użytkowników, której używa firma Proofpoint

W 2021 będziemy w dalszym ciągu obserwować inicjatywy takie jak przejście na chmurę, dalszą transformację cyfrową pomimo pandemii oraz zabezpieczanie danych.

Oznacza to, że tradycyjne, lokalne sieci będą dalej porzucane.

Według Olivera Tavakoli, dyrektora ds. Technologii w firmie Vectra – „…granice wokół sieci korporacyjnych będą się dalej zmniejszać, a organizacje będą przyjmować podejście zero-trust nie tylko do ochrony danych, ale także do zabezpieczania tożsamości i dążenia do poprawy ogólnego cyberbezpieczeństwa korporacyjnego”.

Dowiedz się więcej o Vectra AI: VECTRA AI – OSZCZĘDNOŚĆ CZASU, DETEKCJA ZAGROŻEŃ I SZYBKA REAKCJA

W 2020 pokazaliśmy, że jesteśmy w stanie się przeorganizować. 2021 będzie testem jak dobrze funkcjonujemy w nowej strukturze i jakie niezbędne zmiany trzeba będzie wprowadzić.