SOAR – narzędzie będące doskonałym uzupełnieniem SIEM

W dzisiejszym świecie informacja to władza. Szczególnie w świecie cyberbezpieczeństwa. Informacja dostarczona na czas może zapobiec stracie finansowej przez blokadę wycieku danych czy nawet uratować ludzkie życie – zapobiegając przestojowi usługi np. automatycznemu dawkowaniu leków. Kadry zarządzające będące ofiarami cyberataków zadają sobie jedno pytanie – co moglibyśmy zrobić gdybyśmy wiedzieli o tym wcześniej?

Przekłada się to na presję wywieraną na zespoły zajmujące się cyberbezpieczeństwem. Więcej punktowych rozwiązań – których alerty trzeba korelować i znajdować wzorce. Więcej alertów. Ograniczone możliwości automatyzacji. Do tego presja ze strony biznesu na: krótszy czas reakcji na incydent, mniej false-positives, krótszy czas wykrycia napastnika wewnątrz sieci. Na zmniejszenie ARO – Annual Rate of Occurrence – dla każdego typu ataku. Masz już dość? Nie tylko Ty.

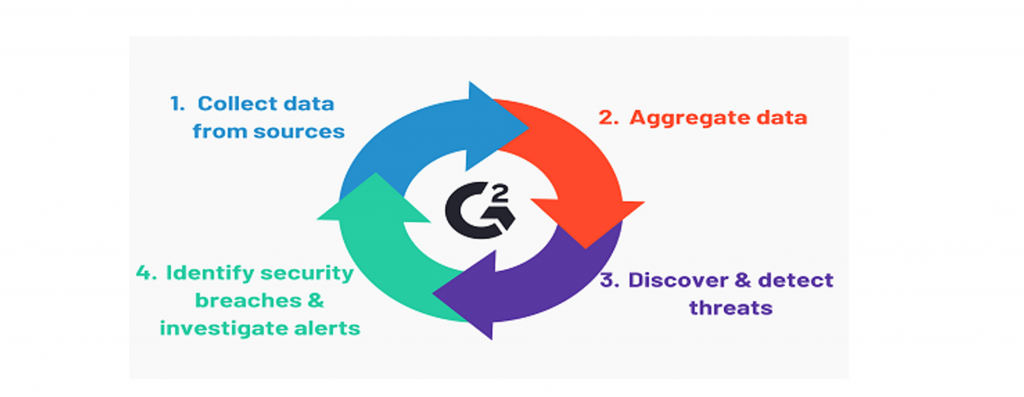

Ze względu na wiele źródeł informacji i trudność korelacji, organizacje posiadające SOC (Security Operation Center) wdrażają rozwiązania typu SIEM – Security Information & Event Management. SIEM korzysta z reguł korelacji i algorytmów statystycznych, aby wyodrębnić przydatne informacje ze zdarzeń i logów.

Kluczowe cechy rozwiązania bezpieczeństwa SIEM

- Widoczność w czasie zbliżonym do rzeczywistego: SIEM używa wizualnych konsol jako pulpitów nawigacyjnych i zapewnia całościowy obraz systemu bezpieczeństwa.

- Konsolidacja danych: zarządza strumieniami logów z różnych źródeł.

- Korelacja zdarzeń: dodaje kontekst do surowych danych.

- Automatyczne alerty o zdarzeniach bezpieczeństwa: analizuje wskaźniki włamań i wysyła alerty, powiadamiając o zdarzeniach w czasie rzeczywistym.

Gartner uważa system SIEM za mały, jeśli ma do 300 źródeł logów, przy czym zdarzenia generują 1500 zdarzeń na sekundę. Duże SIEM obsługują tysiące źródeł zdarzeń, generując ponad 25.000 zdarzeń na sekundę. Główną umiejętnością SIEM jest filtrowanie wszystkich danych i nadawanie priorytetów alertom dotyczącym bezpieczeństwa.

Czy wdrożenie SIEM rozwiązuje problem współczesnych SOC-ów?

Otóż nie. Różne źródła podają różne wartości, prawem średniej możemy stwierdzić, że około 40% alertów bezpieczeństwa nie jest badanych. Rozbieżne narzędzia generują tysiące alertów i zmuszają analityków SOC do ich pomijania lub pogoni za false-positves. Według firmy Gartner 99% wykorzystanych do ataków podatności jest znane od co najmniej roku przed atakiem. Narzędzia SIEM zwykle wymagają regularnego dostrajania, aby nieustannie wyłapywać i rozróżniać anomalie i normalną aktywność. Potrzeba regularnego dostrajania prowadzi do tego, że analitycy bezpieczeństwa i inżynierowie tracą cenny czas na sprawianie, aby narzędzie działało, zamiast kontrolować ciągły napływ danych.

Problem biznesowy to nie zero-days, to brak nauki SOC-ów na podstawie taktyk i technik widzianych zarówno w internecie, jak i w ich własnym środowisku.

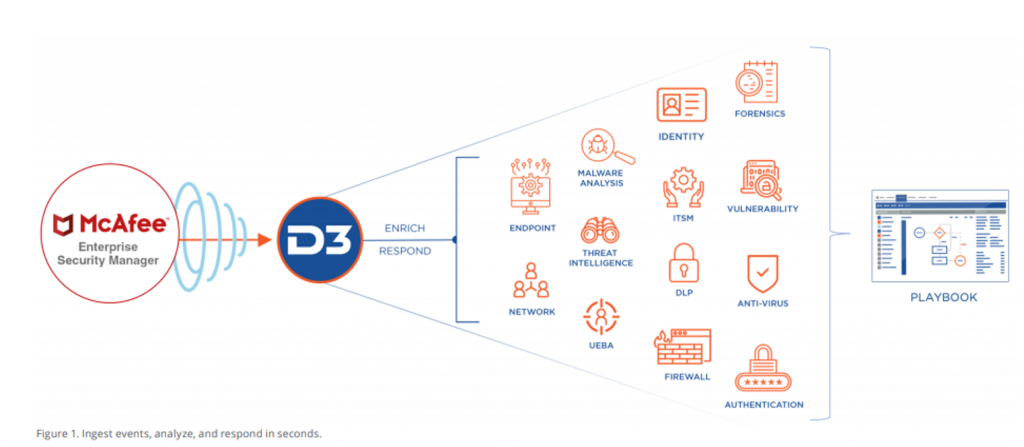

Odpowiedzią na ten problem jest wykorzystanie SOAR – Security Orchestration Automation & Response. Termin ten jest używany do opisania trzech możliwości systemu – zarządzania zagrożeniami i podatnościami, reagowania na incydenty bezpieczeństwa i automatyzacji operacji bezpieczeństwa. SOAR umożliwia firmom zbieranie danych związanych z zagrożeniami z różnych źródeł i zautomatyzowanie reakcji na zagrożenia niskiego poziomu. Według Gartnera wdrożenie SOAR pozwala na poprawę o 5%-10% dziennych możliwości analiz każdej próbki złośliwego oprogramowania czy selekcji alertów. Dodatkowym efektem wdrożenia SOAR, oprócz wzrostu efektywności, jest rozszerzenie możliwości analitycznych, czyli skuteczności wykrywania ataków.

Na tym etapie często zadawanym pytaniem ze strony przedstawicieli SOC jest: “Mamy już SIEM do agregowania i monitorowania alertów bezpieczeństwa. Czy nie jest to w zasadzie to, co robi SOAR?”

SIEM i SOAR wdrożone równocześnie nie prowadzą do zbędnej redundancji, pomimo pewnych powierzchownych podobieństw. W rzeczywistości SOAR jest doskonałym uzupełnieniem SIEM, rozszerzając możliwości SIEM w celu efektywnej analizy oraz badania i reagowania na alerty – zwłaszcza te niskiego poziomu, stanowiące zdecydowaną większość alertów. SIEM jest doskonałym źródłem alertów, ze swoją zdolnością do agregowania i wykrywania anomalii w aktywności.

Posiadanie platformy SOAR do eskalacji ważnych alertów daje zespołom bezpieczeństwa z SIEM możliwość optymalizacji i automatyzacji ich przepływów pracy, w tym:

- wzbogacanie alertów o kontekstowe informacje o zagrożeniach i inne dane,

- scenariusze oparte na automatyzacji specyficzne dla incydentów,

- zorganizowane działania w całym środowisku zabezpieczeń,

- kompleksowe dashboardy i raportowanie.

Możemy traktować to jako drugą warstwę automatyzacji – pozwalającą uzyskać SOC nowej generacji. Mówimy tutaj o najnowocześniejczym podejściu do koncepcji SecOps – rozumianej jako płaszczyzna ułatwienia współpracy między zespołami bezpieczeństwa IT a zespołami operacyjnymi oraz integracji technologii i procesów, których używają do zapewnienia bezpieczeństwa systemów i danych.

Zarówno SIEM, jak i SOAR mają na celu usprawnienie życia zespołu bezpieczeństwa, od analityka po CISO, poprzez zwiększenie skuteczności SOC i zmniejszenie podatności organizacji. Chociaż gromadzenie danych jest niezwykle istotne, rozwiązania SIEM generują więcej alertów, niż zespoły SecOps mogą skutecznie obsłużyć. Dodanie SOAR jako warstwy umożliwia zespołowi bezpieczeństwa szybkie i efektywne radzenie sobie z dużymi liczabami alertów, pozostawiając czas.