Model Purdue – jak solidny jest ten fundament?

Purdue Enterprise Reference Architecture to obecnie główny model referencyjny, na którym bazują zespoły ds. Bezpieczeństwa OT. I chociaż Purdue nie został opracowany jako model bezpieczeństwa, poprzez odwzorowanie wzajemnych powiązań i współzależności między komponentami wysokiego poziomu typowych przemysłowych systemów sterowania (ICS), dostarczył ważnych wskazówek dotyczących ochrony systemów OT. Jednak obecnie, wdrożenie wielu systemów IT do środowisk OT stawia pod znakiem zapytania dalsze znaczenie modelu ICS Purdue.

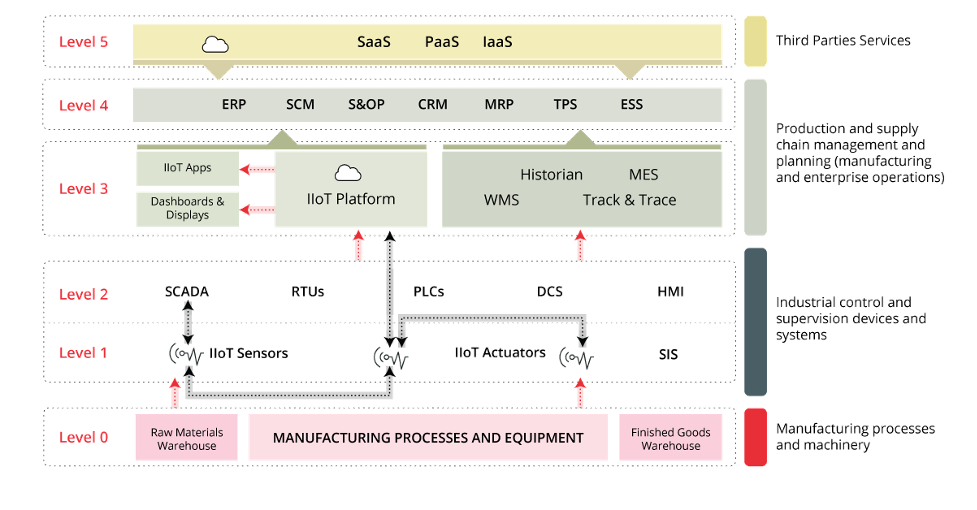

Dla przypomnienia. Obecna architektura Purdue modeluje OT i IT na sześć poziomów funkcjonalnych:

- Poziom 0 – Proces fizyczny: Jest to sprzęt fizyczny, który faktycznie wykonuje pracę i jest nazywany “sprzętem pod kontrolą”. Obejmuje zawory, pompy, czujniki, siłowniki, sprężarki itp.

- Poziom 1 – Sterowanie podstawowe: Są to urządzenia sterujące, takie jak: programowalne sterowniki logiczne, które monitorują i sterują sprzętem poziomu 0 i przyrządowymi systemami bezpieczeństwa.

- Poziom 2 – Area Supervisory Control: Logika sterowania do analizy i działania na danych poziomu 1. Systemy obejmują interfejs człowiek-maszyna (HMI): Oprogramowanie nadzorcze i do akwizycji danych (SCADA).

- Poziom 3 – Site Control: Ten poziom obejmuje systemy, które obsługują funkcje sterowania i monitorowania w całym zakładzie. Systemy poziomu 3 agregują również dane niższego poziomu, które należy przenieść do systemów biznesowych wyższego poziomu.

STREFA DMZ – oddzielająca poziomy 0-3 i 4-5

- Poziom 4 – Systemy IT: Systemy logistyki biznesowej mogą obejmować serwery baz danych, aplikacji i plików.

- Poziom 5 – Sieć korporacyjna: Szerszy zestaw systemów informatycznych przedsiębiorstwa, w tym połączenia z publicznym Internetem.

Te poziomy są zwykle opisywane jako strefy logiczne, przy czym poziomy 4 i 5 obejmują strefę przedsiębiorstwa, która jest oddzielona od strefy produkcyjnej (poziomy od 0 do 3) strefą zdemilitaryzowaną (DMZ). To hierarchiczne podejście sprawdzało się wyjątkowo dobrze przy projektowaniu infraatruktury OT przez ostatnie kilka dekad.

Jednak obecnie fala nowych technologii rzuca wyzwanie temu hierarchicznemu podejściu do projektowania i obsługi systemów OT. Nowe technologie obejmują usługi w chmurze i sieci bezprzewodowe 5G. Mówiąc bardziej ogólnie, zastosowanie wielu rozwiązań informatycznych w celu ulepszenia tradycyjnego OT stworzyło całą klasę rozwiązań typu IIoT nazywanych “Przemysłowym Internetem Rzeczy”.

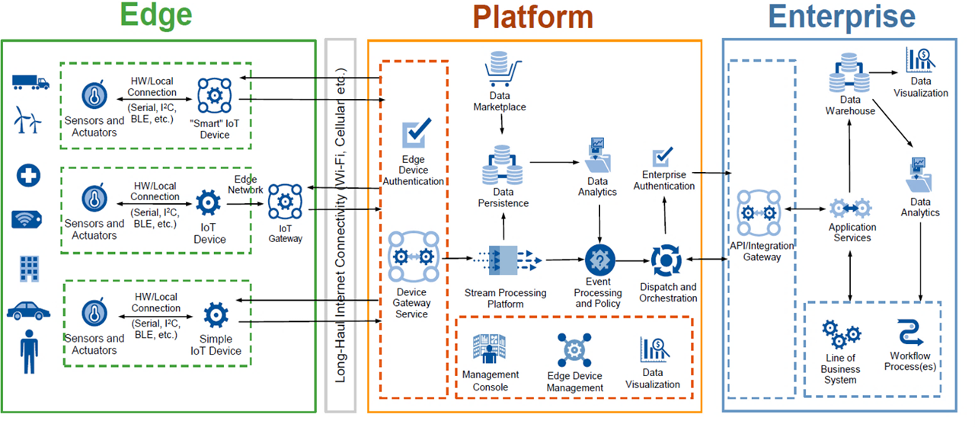

Standardowa architektura referencyjna IIoT składa się z trzech części:

- Edge: Obejmuje tradycyjne urządzenia OT. Zarówno czujniki i siłowniki, a także bramę IIoT, która wykonuje szereg zadań, takich jak: filtrowanie danych, agregacja, przechowywanie i analiza, a także zarządzanie urządzeniami, kontrolą dostępu i współdzieloną komunikacja z sieciami.

- Platforma (Cloud): Zazwyczaj w formie PaaS, która agreguje przechowywanie i analizę danych, przetwarzanie zdarzeń, orkiestrację procesów, komunikację sieciową i inne funkcje.

- Przedsiębiorstwo (Enterprise): Obsługuje aplikacje zaplecza, takie jak bazy danych, hurtownie danych i usługi aplikacji itp.

We wdrożeniach IIoT dane nie są ograniczane przez tradycyjne hierarchie Purdue, a w rzeczywistości dane nie znajdują się już w całości w przedsiębiorstwie. Model Purdue można uznać w tych środowiskach za przestarzały. Dzieje się tak, ponieważ poziom 3 w coraz większym stopniu staje się warstwą pośrednią, obejmującą zarówno komponenty OT, jak i IT. W tej nowej architekturze brama IIoT stała się krytycznym problemem w zakresie bezpieczeństwa, ponieważ udany atak i naruszenie bezpieczeństwa bramy może spowodować zagrożenie dla całej infrastruktury OT. Dlatego Agencja Unii Europejskiej ds.Cyberbezpieczeństwa (ENISA) zaproponowała poprawioną wersję modelu Purdue, która uznaje platformę przemysłowego IoT (IIoT) na poziomie 3, komunikującą się bezpośrednio z urządzeniami IIoT poziomu 1.

Należy jednak zauważyć, że zwolennicy IIoT koncentrują się na wykorzystywaniu nowych technologii do dostarczania bezpiecznych produktów i usług i nie są szczególnie zainteresowani wprowadzaniem swoich rozwiązań do już istniejących architektur. Na przykład IIoT (tom G4): Security Framework firmy Industrial Internet Consortium zawiera prawie 200 stron i nigdy nie wspomina o modelu Purdue. Ostatecznie zespoły bezpieczeństwa OT muszą działać w świecie, w którym imperatywy biznesowe napędzają inwestycje technologiczne. Jednak modyfikacja lub odejście od modelu Purdue niekoniecznie oznacza odejście od samego bezpieczeństwa ICS, ale oznacza to, że należy ponownie przemyśleć każdy z poziomów cyberbezpieczestwa.