Vectra Cognito: proste i skuteczne rozwiązanie dla ochrony Microsoft Office 365

Obecnie Office 365 zdominował przestrzeń produktywności dzięki ponad 250 milionów aktywnych użytkowników każdego miesiąca. Dla wielu tych użytkowników Office 365 jest podstawą udostępniania, komunikacji i przechowywania danych przedsiębiorstwa, co czyni go niezwykle bogatym celem danych. Nie dziwi więc, że konta w Office 365 są obecnie głównym wektorem zagrożeń bezpieczeństwa w chmurze. A co za tym idzie liczba niepożądanych incydentów za pośrednictwem Office 365 rośnie lawinowo. Czego używają napastnicy i jakich informacji poszukują? Dlaczego warto zainwestować w Vectra Cognito? Poznaj nasze proste i skuteczne rozwiązanie dla ochrony Microsoft Office 365.

Napastnicy używają autoryzowanych narzędzi i usług zawartych w Office 365

Power Automate

Microsoft Power Automate umożliwia użytkownikom tworzenie niestandardowych integracji i zautomatyzowane przepływy pracy między aplikacjami Office 365. Jest włączony „z defaultu” i zawiera łączniki do setek aplikacji innych firmi usług. Szeroka dostępność i łatwość użycia usługi Power Automate równieżsprawia, że jest to częściowo przydatne narzędzie dla atakujących do organizowania ataków typu living-off-land oraz rozprzestrzeniania wewnętrznego.

eDiscovery

Microsoft eDiscovery to elektroniczne narzędzie do wykrywania, które przeszukujeAplikacje i dane Office 365 oraz eksportuje wyniki. Bywa nieocenione przy wykonywaniu zadań z zakresu governance & compliance. Atakujący używająeDiscovery jako narzędzia do wewnętrznego rozpoznania i eksfiltracji danych.

Oauth

OAuth to otwarty standard uwierzytelniania dostępu. Jest wykorzystywany przez aplikacje innych firm w celu uwierzytelniania użytkowników przy użyciu usług logowania Office365 i powiązanych poświadczeń użytkownika.

Jednym z największych badań stanu bezpieczeństwa Office 365 w organizacjach, zajęła się Vectra AI – producent rozwiązań klasy NDR. Nie jest to przypadkowe, obecnie zachowania są główną płaszczyzną identyfikacji zaawansowanych zagrożeń, a sieć to miejsce, gdzie widać je najwyraźniej.

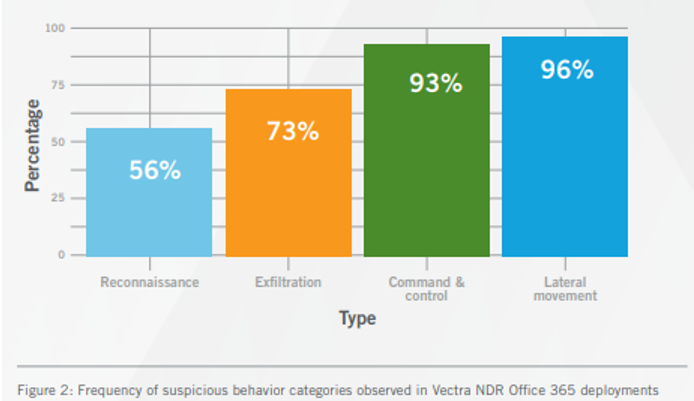

Kluczowe znaleziska tego badania, obejmującego 4 miliony kont Office 365, to m.in.:

- 96% klientów doświadczyło rozprzestrzeniania wewnętrznego.

- 71% klientów wykazało podejrzane zachowania związane z usługą Office 365 Power Automate.

- 56% klientów wykazywało podejrzane zachowania związane z eDiscovery w usłudze Office 365.

Najczęściej identyfikowane aktywności zawierające się w atakach na Office 365 to:

- Przeszukiwanie e-maili, historii czatów i plików w poszukiwaniu haseł i danych wrażliwych.

- Konfigurowanie reguł przekierowania, aby uzyskać dostęp do stałego strumienia wiadomości e-mail bez konieczności ponownego logowania.

- Wykorzystanie zaufanego kanału komunikacji email by podszywać się pod pracowników, klientów lub partnerów.

- Umieszczanie złośliwego oprogramowania lub złośliwych łączy w dokumentach, których używa wiele osób.

- Kradzież lub przechowywanie plików i danych w celu zapłacenia okupu.

Nie można nie zauważyć, że są to dość proste techniki, ponieważ kluczową fazą jest samo uzyskanie dostępu.

| Wykrycia Vectry w Office365 | Mapowanie do MITRE ATT&CK | Powiązane zachowanie napastnika |

| Niestandardowa komunikacja w Exchange | • T1484 Group Policy Modification • T1098 Account Manipulation | Rozprzestrzenianie wewnętrzne: Osoba atakująca manipuluje serwerem Microsoft Exchange, aby uzyskać dostęp do pliku, zestawu danych lub aby umożliwić ciągły postęp ataków. |

| Podejrzane logowania | • T1078 Valid Accounts | Command & Control – atakujący przechwycił konto i używa go jako części ataku |

| Podejrzane aktywności Azure AD | • T1078 Valid Accounts | Rozprzestrzenianie wewnętrzne – atakujący mogą eskalować przywileje i wykonywać operacje na poziomie administratora po przejęciu konta |

| Tworzenie podejrzanych przepływów w Power Automate | • T1041 Exfiltration Over C2 Channel • T1008 Fallback Channels T1105 Ingress Tool Transfer • T1059 Command and Scripting Interpreter • T1020 Automated Exfiltration | Command&Control – Przeciwnik wykorzystał usługę Power Automate jako wytrwałość mechanizm wewnątrz środowiska. |

| Niepotrzebna redundancja dostępu do konta | • T1098 Account Manipulation | Command & Control – atakujący zapewnił sobie dostęp do konta przez stworzenie nadmiarowego dostęp do sieci. |

| Podejrzane aktywności w Sharepoint | • T1078 Valid Accounts • T1213 Data from Information Repositories | Rozprzestrzenianie wewnętrzne – Osoba atakująca zlokalizowała konto administracyjne programu SharePoint i używa go w kolejnej fazie ataku. |

| Niestandardowe wyszukiwania w eDiscovery | • T1119 Automated Collection • T1213 Data from Information Repositories • T1083 File and Directory Discovery | Rekonesans wewnętrzny – Przeciwnik uzyskał dostęp do funkcji eDiscovery i używa go do przeprowadzania wewnętrznego rozpoznania w całym środowisku. |

| Podejrzane forwardowanie maili | • T1114 Email Collection | Eksfiltracja danych – atakujący ustanowił trwały dostęp do zawartość określonej skrzynki pocztowej bez konieczności instalacji oprogramowania |

| Manipulacja kontem | • T1098 Account Manipulation | Rozprzestrzenianie wewnętrzne – atakujący zwiększył uprawnienia konta Microsoft Exchange umożliwiające przejęcie firmowej poczty e-mail lub gromadzenie plików – co ułatwia zdobywanie informacji |

| Eksfilatracja przez eDiscovery | • T1048 Exfiltration Over Alternative Protocol | Eksfiltracja danych – atakujący uzyskał dostęp do funkcji eDiscovery i jest wykorzystuje go do zbierania lub eksfiltracji danych. |

Główne problemy firm

Głównym problemem organizacji, jeżeli chodzi o zarządzanie Office 365 jest to, że identyfikowanie nadużyć w dostępie użytkownika zostało potraktowane przy użyciu podejścia, które koncentruje się na kontroli poprzez statyczne polityki, które ujawniają zagrożenia w momencie ich wystąpienia, pozostawiając niewiele czasu na to, aby odpowiednio zareagować.

Ten rodzaj monitorowania dostępu pokazuje tylko, że konto jest zatwierdzone i używane do uzyskiwania dostępu do zasobów. Nie daje wglądu w to, jak i dlaczego zasoby są wykorzystywane. Zespoły bezpieczeństwa muszą mieć szczegółowy kontekst w jaki sposób jednostki wykorzystują swoje przywileje znane jako monitoring przywilejów w aplikacjach SaaS, takich jak Office 365. Przekłada się to na zrozumienie, w jaki sposób użytkownicy uzyskują dostęp do zasobów Office 365 i skąd, ale bez patrzenia na cały ładunek danych by chronić prywatność.

Chodzi o wzorce użytkowania i zachowania, a nie statyczny dostęp. Znaczenie uważnego obserwowania nadużyć dostępu użytkownika nie można przecenić, biorąc pod uwagę jego powszechność w atakach w świecie rzeczywistym. Niestety, platformy takie jak Office 365 to, póki co bezpieczna przestrzeń do wewnętrznych ruchów napastników, co sprawia, że najważniejsze jest skupienie się na dostępie użytkowników do kont i usług.

Dlatego skutecznym rozwiązaniem jest Vectra Cognito, która wykrywa i pozwala skutecznie reagować na incydenty w chmurze

Platforma Vectra zapobiega kradzieży danych w chmurze, automatycznie wykrywając zagrożenia oraz priorytetyzując je, a tym samym usprawniając dochodzenia. W wypadku tego rozwiązania do ochrony aplikacji SaaS stosowana jest sprawdzona już w centrach danych i sieciach korporacyjnych, metodologia firmy Vectra.

Rozwiązanie Cognito łączy wiedzę ekspercką i sztuczną inteligencję, aby dostrzec ataki w czasie rzeczywistym i umożliwić natychmiastowe działanie lub zautomatyzować reakcję na zagrożenie.

Wdrożenie tego rozwiązania trwa dosłownie kilka minut. Cognito Detect integruje się ekspresowo i bezproblemowo z istniejącym środowiskiem Office 365, ponieważ nie potrzebuje zmian lub instalacji agentów. Wystarczy podłączyć instancję, a Vectra natychmiast rozpocznie wykrywanie podejrzanych zdarzeń.

Platforma Vectra Cognito pozwala uzyskać doskonały obraz sytuacyjny bezpieczeństwa całej infrastruktury informatycznej, zarówno fizycznej jak i chmurowej. Nie zwiększając nakładu pracy zespołów odpowiedzialnych za bezpieczeństwo umożliwiamy rozpoznawanie groźnych zdarzeń, wyprzedzanie hakerów i szybkie reagowanie na ukryte zagrożenia.

Vectra integruje się z istniejącymi narzędziami bezpieczeństwa takimi jak SIEM oraz uzupełnia specyficzne narzędzia takie jak SOAR czy EDR.

Zainteresowanych zapraszamy do przejrzenia całego raportu Vectry.

Oraz do obejrzenia naszego webinaru:Znajdź zagrożenia. Zatrzymaj naruszenia

Zapraszamy także na dedykowaną prezentację z udziałem naszych specjalistów!