Czym jest MITRE ATT&CK

W 2013 r. organizacja non-profit MITRE przedstawiła światu IT autorski framework zwany ATT&CK – Adversarial Tactics, Techniques & Common Knowledge – jako sposób opisywania i kategoryzowania zachowań przeciwnika w cyberprzestrzeni. ATT&CK to uporządkowana lista znanych zachowań napastników, które zostały zestawione w taktyki i techniki i wyrażone w kilku macierzach, a także za pośrednictwem STIX/TAXII (tym w oddzielnym artykule – link). Oparta jest na wyczerpujących obserwacjach i analizie danych dotyczących zachowań, które atakujący stosują podczas włamywania się do sieci i dlatego jest obecnie szeroko stosowana do pomiaru zdolności defensywnych, tworzenia scenariuszy odpowiedzi na incydent (incident response) czy szacowania zwrotu z inwestycji w technologie cyberbezpieczeństwa (Return on Security Investment – ROSI).

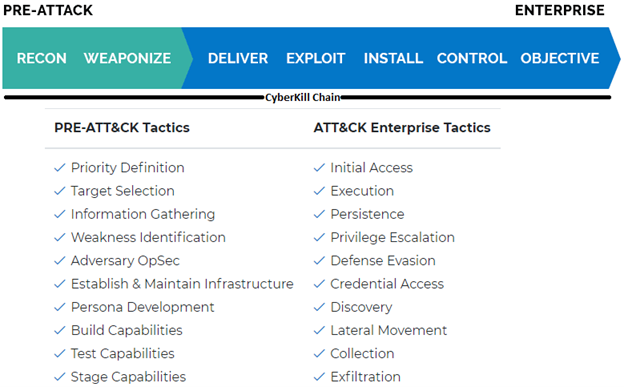

MITRE ATT&CK podzielono na kilka różnych macierzy – Enterprise, Mobile oraz PRE-ATT&CK. Każda z tych macierzy zawiera różne taktyki i techniki związane z przedmiotem tej matrycy.

| Enterprise | Mobile | PRE-ATT&CK |

| Techniki i taktyki, które mają zastosowanie do systemów Windows, Linux i/lub MacOS. | Taktyki i techniki, które mają zastosowanie do urządzeń mobilnych. | Taktyki i techniki związane z tym, co robią napastnicy, zanim spróbują wykorzystać określoną sieć lub system docelowy. |

W każdej z wyżej prezentowanych kategorii wymienione są „taktyki i techniki”. Co one dokładnie oznaczają?

- Taktyki – czyli co atakujący chce osiągnąć za pomocą danego zachowania.

- Techniki –czyli jak atakujący chce to osiągnąć, techniki to konkretne metody/zachowania.

Dla przykładu – taktyką jest pozyskanie danych dostępowych do konta, techniką – brute force. Kontynuując nasz przykład agresor może chcieć uzyskać dostęp do sieci i zainstalować oprogramowanie typu spyware na jak największej liczbie komputerów i serwerów w sieci.

Aby osiągnąć sukces musi on pomyślnie wykonać kilka kroków pośrednich:

- Na początku uzyskać dostępu do sieci – czy przez link phishingowy, automatyczny skrypt ukryty na stronie internetowej czy malware przekazany pendrivie.

- Następnie uzyskać odpowiedni rodzaj dostępu – może to zrobić poprzez wykorzystanie luk w zabezpieczeniach systemu, czy wykorzystując tożsamość przejętego komputera.

- Po uzyskaniu odpowiednich danych atakujący może zainstalować spyware bądź kontynuować eksploatowanie podatności i rozprzestrzenianie wewnętrzne do momentu zainfekowania systemów docelowych.

- Niezależnie od skomplikowania stopnia trzeciego – jeżeli organizacja nie posiada odpowiedniego personelu i technologii – atakujący osiągnie swój cel.

Aby dogłębnie zapoznać się z T&T zapraszamy na:

Jednak zanim nastąpi próba dostępu do sieci, atakujący zbiera informacje na temat celu – tą fazę obejmuje matryca PRE-ATT&CK. Taktyki i techniki opisane we frameworku są luźno powiązane z opracowanym przez Lockheed Martin CyberKill Chain:

Wszelkie działania obronne, które odnoszą się do atakujących i ich zachowań, mogą skorzystać na zastosowaniu taksonomii ATT&CK. Oprócz udostępnienia wspólnego leksykonu dla specjalistów ds. cyberbezpieczeństwa, ATT&CK zapewnia również podstawę do tworzenia scenariuszy pentestów i ćwiczeń z użyciem Red Teamów. Daje to niebieskim i czerwonym wspólny język w odniesieniu do zachowań przeciwnika.

Przykłady, w których zastosowanie taksonomii ATT&CK może być przydatne

- Zakup, wdrożenie i konfiguracja technologii cyberbezpieczeństwa: Taktyki i techniki zawarte w ATT&CK to źródło informacji na temat punktów, w które należy monitorować by wykrywać i unieszkodliwiać atakujących.

- Proaktywne wykrywanie zagrożeń: Analiza łańcuchów aktywności w ramach ATT&CK pozwala analitykom rozpoznać „martwe punkty” ich obecnej infrastruktury i uwzględnić je by szybciej reagować na incydenty.

- Analiza strategiczna cyberbezpieczeństwa: Security Operations Center (SOC) i zespół reagowania na incydenty mogą odnosić się do technik i taktyk opisanych w ATT&CK by zrozumieć:

- gdzie są mocne i słabe strony obrony,

- jak dopasować istniejące mechanizmy wykrywania i remediacji,

- jakie mogą istnieć błędne konfiguracje i inne problemy operacyjne,

- na czym skupić pentesty lub ćwiczenia – Red Team.

4. Rozpoznanie atakujących: Aktorzy i grupy mogą być kojarzeni z określonymi, zdefiniowanymi zachowaniami „typowymi” dla nich.

5. Integracje narzędzi: Różne narzędzia i usługi mogą ustandaryzować taktykę i techniki ATT&CK, nadając spójność obronie.

6. Przejrzysta komunikacja: Dzieląc się informacjami o ataku, aktorze lub grupie, lub środkach kontroli, obrońcy mogą zapewnić koordynacją stosując wspólny język technik i taktyk ATT&CK

MITRE ATT&CK to pojedynczy punkt wgląd w ewidencję znanych nam szczegółów dotyczących zachowań przestępców w cyberprzestrzeni. Poznanie i zrozumienie frameworku to jedna z głównych broni w arsenale analityka cyberbezpieczeństwa – pozwala szybciej korelować fakty, a nawet przewidywać zachowania agresorów i koordynować sprawne procesy obronne.

Obecnie napastnicy szukają sposobów na social engineeringu i unikaniu wykrycia przez tradycyjne narzędzia bezpieczeństwa – wymaga to zmiany podejścia do wykrywania i obrony. ATT&CK przenosi naszą percepcję ze wskaźników niskiego poziomu, takich jak adresy IP i nazwy domen, i powoduje, że patrzymy na atakujących i naszą obronę przez pryzmat zachowań. To nowe postrzeganie nie oznacza jednak automatycznego sukcesu. Droga do wykrywania zachowań i zapobiegania im jest znacznie trudniejsza niż dawne narzędzia „odpal i zapomnij”. Oprócz ogromnej liczby już znanych zachowań, napastnicy codziennie opracowują nowe. Dlatego rozwój MITRE jest wspólną odpowiedzialnością świata cyberbezpieczeństwa by wciąż stanowić obronę dla przedsiębiorstw.